Las balizas V16 están a solo unos días de ser obligatorias en España y pasarán a ser el único sistema legal para señalizar un vehículo detenido en el arcén por avería, accidente o cualquier situación de emergencia. Eso sí, no sirve cualquiera y es importante que estén homologados y conectados con la plataforma DGT 3.0.

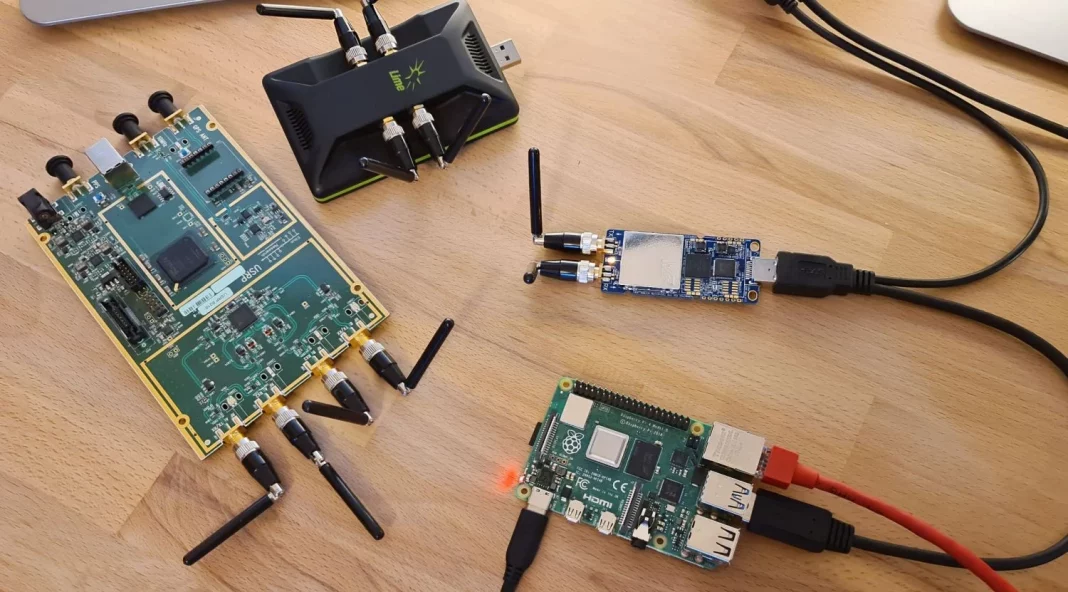

Es precisamente la palabra ‘conectada’ la que ha levantado algunas sospechas. Luis Miranda Acebedo, ingeniero experto en ciberseguridad y hacker ético, ha publicado un análisis técnico sobre una de las balizas V16 más vendidas del mercado (más de 250.000 unidades), lógicamente desde el punto de vista de la seguridad digital. Y no deja en buen lugar al dispositivo que destacaba por ser el que tiene más potencia efectiva del mercado.

2¿Qué vulnerabilidades ha detectado en esta baliza V16?

Según el análisis publicado por este hacker, la baliza en cuestión presenta varias debilidades y asegura que se puede hackear «en menos de 60 segundos». El motivo es una función oculta de actualización Over-The-Air vía Wi-Fi, es decir, un sistema que permite actualizar el software interno con solo pulsar un botón, sin introducir ningún PIN ni contraseña.

El problema está en que todas las balizas V16 utilizan la misma red Wi-Fi (con las mismas credenciales de acceso), porque tienen esas claves embebidas. Por tanto, si conoces la de un modelo, las conoces todas. «Es como si todos los coches del mundo usaran la misma llave. Muy útil para los ladrones, supongo», explica este ingeniero.

A partir de ese acceso, el análisis de Miranda señala que el problema iría más allá de poder instalar un firmware distinto. Una vez dentro del sistema, la baliza queda expuesta a cualquier tipo de manipulación. Además, estos dispositivos no tienen sistemas de verificación de integridad del software, es decir, que la baliza no comprueba si el código que va a ejecutar es el original del fabricante o uno de terceros.

También apunta a debilidades que tienen que ver con la gestión de las comunicaciones, pues parte de la información que gestionan estos dispositivos se podrían enviar sin cifrado de extremo a extremo. No implica directamente que se vaya a interceptar la señal en condiciones normales, pero sí abre la puerta a ataques más avanzados.

Tampoco hay una autenticación fuerte entre la V16 y los sistemas con los que se comunica, no tiene ningún mecanismo que alerte de que ha sido abierta, modificada o reprogramada y tampoco hay registros de eventos que nos permitan saber si el software ha sufrido modificaciones. Por último, este ingeniero señala que vulnerabilidades no dependen del uso cotidiano del dispositivo ni del comportamiento del conductor. Es decir, el proceso se puede realizar mientras la baliza funciona como lo hace habitualmente.

Eso sí, no pretende alarmar a los conductores. El problema, en palabras de Luis Miranda, no es tanto el uso que hacemos hoy de la baliza, sino el potencial que existe si no corrigen las vulnerabilidades.